Absztrakt A szervezetek hatékony működtetéséhez elengedhetetlen információs technológiák magas fokú alkalmazása, azonban e technológiák bevonása a szervezet működésébe fokozott veszélyforrást is jelent. A "biztonságos" működés érdekében fokozott körültekintést igényel a megfelelő szervezeti struktúra kialakítása, esetleg módosítása, a felelősségi körök pontos meghatározása. A cikk célja a rendelkezésre álló dokumentumok, ajánlások, szabályzók figyelembevételével ismertetni, rendszerezni a "biztonságos" informatikai rendszer kialakítása, működtetése érdekét szolgáló informatikai biztonsági célkitűzés, és stratégia kialakítását, valamint a megfontolandó legfontosabb felelősség- és szerepköröket. For the effective motion of the organizations the high-level usage of the information systems, but the implementation into the motion of the organization of these technologies can cause an increased risk opportunity as well. For the 'secure' system motion the developments of the organizational structure, the exact definition of responsibilities must circumspect on a high-level. With the consideration of the available documents, references and regulations the aim of the article is to review and systematize the formation of the most important responsibilities and roles and the strategy and the aims of the secure information that is interested in the build up and motion of the 'secure' information system. Kulcsszavak: informatikai biztonságpolitika, informatikai biztonsági célkitűzés, informatikai biztonsági stratégia, informatikai biztonsági felelősségkörök, szervezeti informatikai biztonság.

BEVEZETÉS A szervezetek hatékony vezetéséhez, rendeltetésének megfelelő működtetéséhez szükség van információkra, azok feldolgozására, tárolására, esetlegesen továbbításra. Tudvalevő azonban, hogy egy információs rendszer előbb említett funkciói számtalan veszélyforrást rejtenek (az információ sérülhet, elveszhet, illetéktelen kezekbe juthat, stb.), melyek jelentős anyagi és erkölcsi károkat okozhatnak, ezért a rendszer kialakítása, működtetése során a megfelelő biztonság érdekében igen körültekintően kell eljárni. Az információ azonos szintű védelméről kell gondoskodni, legyen szó akár elektronikus, akár ismeret, vagy papír alapú megjelenítési formájáról. Az elektronikus információ-kezelő rendszerekben a megfelelő védelem érdekében szükség van személyi, fizikai, dokumentumbiztonsági és elektronikus információvédelmi intézkedések meghatározására, alkalmazására, amelyekkel elérhető az elektronikus információ bizalmasságának, az információ és az azt kezelő rendszer sértetlenségének rendelkezésre állásának biztosítása. Mindezek hatékony megvalósítása érdekében informatikai biztonsági célok (egy bizonyos idő alatt milyen biztonsági szintre kívánják eljuttatni az informatikai rendszert) és a megvalósításuk módjának meghatározása, a végrehajtandó feladatok megfogalmazása, a végrehajtás nyomon követése és ellenőrzése szükséges. A célkitűzések elérését elősegítendő, informatikai biztonsági stratégiát kell kidolgozni. Az információbiztonság alapját az információ minősítése és az érvényes szabályozók képezik, de a biztonság megteremtéséhez szükséges a megfelelő szervezeti struktúra kialakítása, esetleg módosítása, a felelősségi körök pontos meghatározása is. Jelen dokumentum célja a rendelkezésre álló dokumentumok, ajánlások, szabályzók figyelembevételével ismertetni, rendszerezni a "biztonságos" informatikai rendszer kialakítása, működtetése érdekét szolgáló informatikai biztonsági célkitűzés, és stratégia kialakítását, valamint a megfontolandó legfontosabb felelősség- és szerepköröket. 1. A SZERVEZET INFORMATIKAI BIZTONSÁGPOLITIKÁJA A szervezet hatékony működésének, racionális irányításának elengedhetetlen követelménye az informatikai biztonság egységes értelmezése, informatikai biztonsági célok és a megvalósításukhoz vezető út, a szükséges feladatok meghatározása, és végrehajtásuk figyelemmel kísérése, az esetleges változások figyelembe vétele érdekében évente egyszeri felülvizsgálata. 1.1. Informatikai biztonsági célkitűzések Jó informatikai biztonsági stratégiát csak egyértelműen meghatározott célokhoz lehet kidolgozni, melyek meghatározzák, hogy milyen irányba fejlesszék tovább az informatikai biztonsági rendszert, figyelembe véve a szervezet felépítésének, működésének és informatikai rendszerének jövőbeli alakulását is.

Jellegük szerint:

1.2. A legfontosabb szerepkörök az informatikai biztonsági célkitűzések meghatározása során [1]

A célkitűzés során a legfontosabb feladatok:

Az éves felülvizsgálatok szempontjai:

1.3. Informatikai biztonsági stratégia "Az üzleti életben stratégiaalkotáson egy már elfogadott politikához vagy célhoz vezető alternatív utak meghatározását és értékelését, valamint a követendő alternatíva kiválasztását, részletes kidolgozását értjük." [1] Stratégia tervezése szükséges, ha a megoldandó kérdések az intézmény egészére vagy nagy részére kihatnak, időben hosszú lefutásúak, jelentős erőforrásokat igényelnek, nagyobb változásokhoz vezethetnek a szervezetben. Az informatikai biztonsági stratégia kialakítása során meghatározó szerepe van a szervezet felépítésének és információszükségletének. Követelmények az informatikai biztonsági stratégiával szemben:

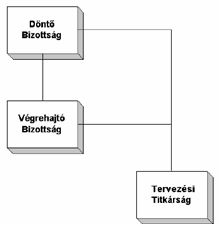

Az informatikai biztonsági stratégiatervezés szervezeti összetételét az 1. ábra szemlélteti.

Döntő bizottság (DB) Végrehajtó bizottság (VB) Tervezési titkárság (TT) 2. A SZERVEZET INFORMATIKAI BIZTONSÁGI FELADAT- ÉS FELELŐSSÉGI KÖREI

Az egyes szerepkörök között a következő esetekben lehetnek átfedések:

A Szervezeti és Működési Szabályzatban továbbá meg kell határozni az összeférhetetlen a szerepköröket is. Szerepkörök kapcsolataira vonatkozó általános ajánlások: [2] A szervezet első számú vezetője: felelőssége: a szervezetért vállalt általános felelősségén túl az elektronikus információvédelem gyakorlati megvalósítása, az elektronikus információvédelemre vonatkozó jogszabályok, valamint az előírások betartása, betartatása. Feladatai: célkitűzés, a személyi, szervezeti és pénzügyi keretfeltételek megteremtése és az információk védelméért, az informatikai alkalmazások biztonságáért való felelősség szabályozása, projekt létrehozása az informatikai biztonsági stratégia kidolgoztatására, a szükséges személyi-, anyagi- és időkeretek megszabása, döntések meghozatala valamint felelős a stratégia megvalósításáért. Tájékozottnak kell lennie a helyzetfelmérés eredményeiről és végig részt kell vennie a fontos döntésekben. Rendszeresen kell ellenőriznie a bevezetett intézkedések betartását, hatékonyságát és gazdaságosságát, a biztonsági eseményeket, pedig jegyzőkönyvben rögzíttetni. [3] A szervezet biztonságáért felelős vezetőnek és az informatikai szervezeti egység vezetőjének kell szabályoznia az informatikai biztonság szempontjából kritikus területeken a külső személyek belépési, tartózkodási és kilépési, a felhasználók, az adminisztrátorok, a rendszergazdák, az üzemeltető és karbantartó személyzet rendszeres informatikai biztonság területét érintő oktatásának, továbbképzésének rendjét, az informatikai biztonság megsértése esetén a személyekre vonatkozó intézkedéseket. Titokvédelmi felelős: feladata az elektronikus információvédelemmel kapcsolatos szakfeladatok szervezeten belüli végrehajtása. A rendszer kivitelezése, telepítése és biztonsági jóváhagyása szakaszábaninformációt szolgáltat az elektronikus információ-kezelő rendszert befogadó infrastruktúráról, gondoskodik az objektumokba és az érintett helyiségekbe való bejutásról. Nincs szükség erre a szerepkörre, ha a szervezet nem kezel állam- vagy szolgálati titkot. Adatvédelmi felelős: ha a szervezetnél a személyes adatok kezelése kapcsán jogszabály előírja az adatvédelmi felelős szerepkört, akkor a titokvédelmi felelős vagy az informatikai biztonsági felügyelő is betöltheti. Informatikai biztonsági felügyelő: felelős az informatikai biztonságért, csak ő férhet hozzá a biztonsági eseménynapló adataihoz. Feladata a hozzáférési jogok, privilégiumok; jelszavak meghatározása, változtatása, megszüntetése. Az informatikai rendszert üzemeltetők: az informatikai biztonsági célkitűzések meghatározása során feladatuk a tervezési szakaszban informatív adatgyűjtés a külső és belső informatikai környezetről, azok elemzése, a lehetőségek és a még nem látható fenyegetések felderítése, az információgyűjtés folyamatának dokumentálása, az összegyűjtött információk rendszerezése, nyilvántartásba vétele, feldolgozásuk és elemzésük koordinálása, az informatikai biztonsági rendszer módosítására és fejlesztésére vonatkozó célkitűzések megfogalmazásához a szükséges háttér-információk biztosítása. A biztonsági jóváhagyó szervezet követelményeinek megfelelően, a rendszer tervezéséért, fejlesztéséért felelős szervezettel együttműködve elkészítik a Rendszer Biztonsági Utasítást ("Bizalmas" és magasabb feljogosítási szintű elektronikus információ-kezelő rendszer esetében), a rendszerterv biztonsági mellékletét, az Üzemeltetés Biztonsági Szabályzatot. Javaslatot tesznek az elektronikus információ-kezelő rendszer működési életciklusára a rendszer-specifikus biztonsági felelősségeket viselő személyekre, a rendszeradminisztrátorok személyére és a logisztikai támogatásért felelős szervezetre. Felelősek az elektronikus információ-kezelő rendszer biztonsági feladatait ellátó személyekkel együtt a biztonsági dokumentációnak megfelelő működtetésért, az elektronikus információ-kezelő rendszerben kezelt információ archiválásáért. Az üzemeltetésért felelős szervezet vezetője intézkedik a technikai eszközöknek, termékeknek a rendszerből történő kivonására és további sorsára vonatkozóan. [2][4] Az informatikai rendszert fejlesztők: biztosítják a forráskód szintű hibajavítás feltételeit, részletesen dokumentálják a fejlesztett szoftverek tesztelési eljárásait. Rendszeradminisztrátor: feladata a rendszernek és elemeinek az elvárt és igényelt üzemelési állapotban való fenntartása, vezetői jóváhagyás után felhasználói neveket, profilokat és jogosultságokat, jelszavakat állít be az elektronikus információ-kezelő rendszeren az engedélyeknek megfelelően az Üzemeltetés Biztonsági Szabályzat előírásainak betartásával. Az Üzemeltetés Biztonsági Szabályzatban megadott rendszerességgel elvégzi a rendszer biztonsági mentéseit, az engedélyezett konfigurációról naprakész hardver és szoftver nyilvántartást vezet, a nyilvántartásában nem szereplő eszközt eltávolítja a rendszerből és jelenti az eseményt a rendszerbiztonsági felelősnek. Végrehajtja az engedélyezett konfiguráció módosításokat, felkészül katasztrófa helyzetre, a rendszeren észlelt informatikai biztonsági hiányosságot jelenti a rendszerbiztonsági felelősnek. Tanácsokat ad a felhasználóknak rendszer-üzemeltetési kérdésekben, közreműködik a biztonsági dokumentáció szükség szerinti módosításában. [2][4] Rendszergazda: feladatköre az adatok naprakész és hiteles voltának (adatminőség) biztosítása, a hozzáférések jogosultágának érvényesítése, a felhasználók támogatása az alkalmazások, adatbázisok szintjén. Felhasználók: ismerniük kell az Üzemeltetés Biztonsági Szabályzat előírásait és a vészhelyzeti tevékenységeket. Részt kell venniük informatikai biztonsági oktatásokon. ÖSSZEGZŐ MEGÁLLAPÍTÁSOK Egy szervezet hatékony működését kiemelten befolyásolja a megfelelő informatikai biztonság kialakítása, mivel ma már elképzelhetetlen a működés az informatikai rendszerek igénybevétele nélkül. Problémákat okoz ma még azonban, hogy hiányzik az összhang az IT menedzserek, igazgatók és döntéshozók szemléletében. Hogy a kockázatkezelési befektetések megtérüljenek, az IT szervezeteknek összhangba kell kerülniük egymással, illetve a vállalat teljes egészével. Az IT kockázatokra vonatkozó eltérő álláspontok az IT irányítás és a vállalati irányítás közötti összhang hiányából erednek, és kockázatot idézhetnek elő a gyenge koordináció miatt. Ez túlzott, vagy nem elégséges befektetéseket eredményez, amely az erőforrások pazarlásához vezet, és nem hatékony IT kockázatkezelési programokat eredményez. A megfelelő szintű informatikai biztonság kialakításának szükséges feltétele egyértelmű, dokumentumban rögzített informatikai biztonsági célok kitűzése, azok alapján egységes informatikai biztonsági stratégia kialakítása. Az informatikai rendszerek fejlesztése közép- ill. hosszú távú befektetésnek minősül, és ennek megfelelő időtávú tervezést igényel. Egy egységes informatikai biztonsági stratégia kialakítása a legjobb mód az informatikai fejlesztésekre fordított költségek optimalizálására. Egy informatikai biztonsági stratégiának a felsővezetés kinyilvánításának kell lennie, elkötelezettségét kell élveznie az informatikai biztonsági rendszer szervezetben betöltendő fontos és egyre bővülő szerepére vonatkozóan, az alapját kell, hogy képezze minden olyan finanszírozással kapcsolatos döntésnek, amely az informatikai rendszer biztonságosabbá tételéhez kapcsolódó befektetés kérdéskörben történik. Az informatikai biztonsági stratégia kialakítása során figyelembe kell venni, hogy az intézmények gyakorta különböző szervezeti egységekből tevődnek össze, tehát részstratégiákra kell tudni bontani, ilyenkor szükség van átfogó ún. vezérstratégiára, amely a rendelkezésre álló erőforrásokkal, az informatikai infrastruktúrával és a felsővezetés információs igényével kapcsolatos központi értékrendet fejezi ki. Fontos szerepe van a biztonságos működés érdekében az informatikai biztonsági stratégia legalább évenkénti felülvizsgálatának, amikor is figyelembe vehetők a feltételekben, célokban, szerkezetben, teljesítményben bekövetkezett változások és az ebből fakadó esetleges problémák, melyek alapján az informatikai biztonsági célok és stratégia újragondolása szükséges. A legfontosabb szerepkör az elsőszámú vezető, akinek a döntésén múlik a szervezeti informatikai biztonság megteremtésének sikeressége, minősége. Az ő végső döntésén alapulnak a következők: célok kitűzése, résztvevők kijelölése, motiválása, feltételek biztosítása, a feladat indítása, ellenőrzése, alternatívák között döntés, jóváhagyás, az intézkedések átvezetése a többi rendszerelemen A második legfontosabb szerepkör, amin az informatikai biztonság megteremtésének, fenntartásának sikeressége múlhat, az informatikai rendszert üzemeltetők szerepköre, mivel ők végzik az informatív adatgyűjtést és szolgáltatják a megfelelő háttér-információt az egyes döntések meghozatalához.

FELHASZNÁLT IRODALOM Jegyzetek 1 Póserné Oláh Valéria Budapesti Műszaki Főiskola NIK |

© ZMNE BJKMK 2007.